Las amenazas del IoT

El 18 de junio de 2009 la Comisión Europea hizo público un documento titulado «Internet de los objetos: la estructura general de un nuevo paradigma». Este informe de apenas una decena de páginas contiene un breve análisis de la oportunidad estratégica que ofrecen los productos conectados para la mejora de la calidad de vida de los ciudadanos europeos y para el desarrollo de la industria. Sin embargo, el documento cobró especial atención en los medios al incluir algunas reflexiones interesantes y novedosas sobre el papel de los poderes públicos en un mundo altamente sensorizado.

Obviamente, la existencia de objetos conectados por doquier genera inquietud ante determinadas preguntas. ¿Podrá el ciberterrorismo encontrar un terreno virgen de acción en las infraestructuras, vehículos o electrodomésticos conectados a internet (y por lo tanto las consecuencias no se reducen a la pérdida de información, sino también a la destrucción de activos y sistemas reales)?

¿Quién tiene el control y el derecho al acceso a toda la información sobre las personas capturada mediante los sensores distribuidos por nuestras ciudades y viviendas? ¿Qué nuevos marcos éticos y jurídicos surgen de la interrelación de las personas, los objetos conectados y sus servicios asociados?

Entre las líneas de acción que recomienda adoptar la Comisión Europea para evaluar estas incertidumbres se encuentra la supervisión continua de la privacidad y protección de los datos personales capturados, la identificación de posibles riesgos y la creación de comités y foros de seguimiento del paradigma de Internet de las cosas, entre otras, pero tiene especial relevancia la línea de acción denominada «el silencio de los chips».

El derecho a silenciar los chips se refiere a la posibilidad de que una persona en el ejercicio de su derecho pueda decidir desconectarse y que las redes de sensores dejen de capturar y monitorizar las actividades de dicho ciudadano. Obviamente, hay aspectos relativos a la seguridad nacional que hacen que siempre exista un determinado nivel de supervisión, pero la esencia del texto alude a que habrá tantos objetos monitorizándonos que puede que incluso no seamos conscientes de los mismos como para ejercer nuestro derecho del modo apropiado.

Supongamos un producto aparentemente tan inocuo como un aparato de televisión conectado a internet. La utilidad del mismo es evidente ya que podemos disfrutar de contenidos virtualmente ilimitados generados en tiempo real en cualquier parte del mundo. Lo que el usuario puede no percibir es que los datos de uso del televisor, es decir, qué contenidos visualiza, en qué franjas horarias, con qué frecuencia, son almacenados en la plataforma y permiten elaborar un perfil del usuario incorporando sus pautas de comportamiento, gustos en entretenimiento e incluso perfil político; toda una información que, evidentemente, es muy personal.

Un robot de cocina conectado a internet para recibir actualizaciones de firmware o programaciones de recetas puede capturar información de uso del mismo que permita conocer cuántas personas habitan la vivienda, el tipo de gustos en alimentación y el riesgo cardiovascular derivado de la misma, lo que puede ser usado para incrementar la prima del seguro de vida de algunos de los residentes.

Sabemos cómo la ciberdelincuencia avanza al mismo paso que el desarrollo de tecnologías, por ello que ha medida que los ataques se vuelven más comunes y sofisticados, las organizaciones deben mantenerse al día con las soluciones existentes. Es importante, por tanto, entender que la implementación de un sistema IoT tendrá en constante evolución sus procedimientos y procesos con tal de garantizar el éxito y seguridad de esta.

Los riesgos que se observan asociados a sistemas IoT van desde la mala configuración de éste en conjunto con sus servicios, lo que amenaza la seguridad, privacidad y seguridad de las personas; y por otra parte los dispositivos conectados a un sistema Iot que posean una configuración débil, pueden formar parte de ataques cibernéticos a gran escala, como lo son los ataques DDoS (Ataques de Denegación Distribuida de Servicios).

Básicamente, los delincuentes se aprovechan de las fallas de seguridad tanto de dispositivos como del sistema propiamente tal, y las consecuencias podrían ser muchas:

- Dispositivos móviles podrían ser intervenidos con tal de registrar información a través del micrófono o la cámara.

- Los sistemas de monitoreo de niños, que realizan grabaciones de video, muchas veces son intervenidos para acceder a estas imágenes.

- Un sistema que controle, por ejemplo, el sistema de calefacción de una infraestructura podría ser intervenido por un atacante para hacerse con el control de la temperatura del lugar.

- Lo mismo podría suceder con los controles de acceso, lo que permitiría a un atacante ingresar a sitios sin ser descubierto.

Las posibilidades son infinitas, y es por ello que se debe dar prioridad a los aspectos de seguridad pues el alcance de un sistema IoT es enorme.

El malware Mirai y otros:

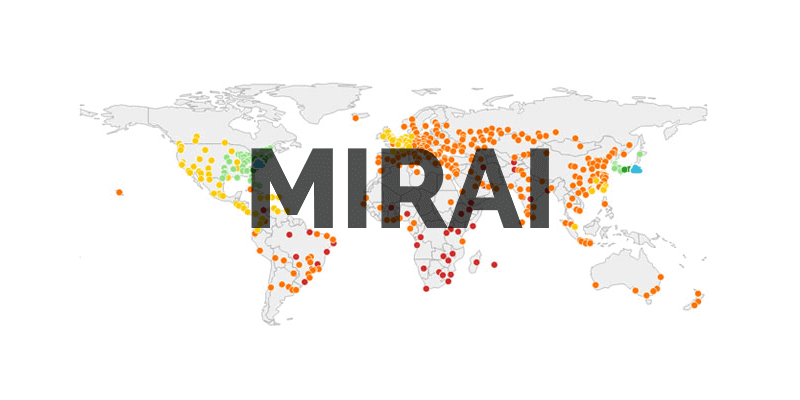

Mirai es un malware de la familia de los botnets que estaba destinado a infectar dispositivos IoT (Generalmente routers y cámaras IP) y así utilizarlos como plataforma para lanzar ataques DDoS (Ataque de denegación de servicio). Tuvo mucho éxito en su momento pues aprovechaba una mala práctica clásica.

¿Cómo funciona? Mirai está continuamente escaneando los dispositivos enlazados a un sistema IoT, y los infecta accediendo mediante telnet, con las credenciales de acceso que viene por defecto. De esta forma puede cargar su código malicioso en la memoria del dispositivo, el cual se infecta una vez que es reiniciado. Este malware es un claro ejemplo de cómo el ataque a un dispositivo IoT puede ser utilizado por un atacante para finalmente realizar una interrupción a gran escala de los servicios de Internet.

Como todo ataque fue evolucionando y posterior a ello apareció Reaper IoT. También de la familia de los botnets, este malware utiliza públicamente los dispositivos disponibles para realizar ataques DDoS, diferenciándose básicamente en que no escanea los dispositivos, sino más bien explota sus vulnerabilidades para hacerse directamente con el control de los dispositivos que no están parcheados.

El rol de la Ciberseguridad:

Existe por tanto una necesidad de garantizar el establecimiento de protocolos y procedimientos que nos ayuden a gobernar de manera segura en un mundo que está en constante digitalización.

Los expertos nos dan algunas recomendaciones del conjunto amplio de actividades que deben realizarse en materia de ciberseguridad. Aquí un resumen:

1. Interfaz Web Insegura: evalúa contraseñas débiles, mecanismos de bloqueo de cuentas, las clásicas vulnerabilidades XSS, SQLi y otras, el uso de HTTPS, etc.

2. Autenticación / Autorización Insuficiente: evalúa el uso de contraseñas en donde se necesite autenticación, entornos multiusuarios, la implementación de autenticación en dos factores, mecanismos para recuperar contraseñas, etc.

3. Servicios de Red Inseguros: evalúa la solución para garantizar que los servicios de red respondan ante ataques como el desbordamiento de buffer, fuzzing o denegación de servicios.

4. Falta de Encriptación: Evalúa si la comunicación entre dispositivos e Internet se encuentra cifrada, evalúa si el firewall está disponible, etc.

5. Preocupación de Privacidad: Evalúa la información personal que se recopila y que tan protegidos están esos datos, evalúa sistemas para anonimizarse.

6. Interfaz Cloud Insegura: Evalúa la interfaz Cloud utilizada y sus vulnerabilidades asociadas.

7. Interfaz Móvil Insegura: Evalúa la interfaz móvil y sus vulnerabilidades asociadas asociadas.

8. Insuficiente configurabilidad de seguridad: Evalúa las opciones de seguridad de contraseñas del sistema, evalúa el tipo de encriptación que utiliza, etc.

9. Software/Firmware Inseguro: Evalúa que el dispositivo se encuentre actualizado, que los archivos de actualización que utiliza se encuentren encriptados y se transmitan mediante cifrado, evalúa que los archivos necesarios para instalaciones se encuentren firmados, etc.

10. Mala seguridad física: Evalúa que el dispositivo utilice la cantidad mínima de puertos físicos externos, evalúa que no se pueda acceder a él mediante métodos no intencionados (Ej. Puerto USB innecesario), etc.

Nos hemos referido a algunos productos comerciales de Internet de las cosas como «espías silenciosos», monitores de nuestra actividad. El lado positivo de estos es la capacidad que tienen para revelar información oculta, hacer visible lo invisible y así ayudarnos a conocer mejor nuestro entorno y a nosotros mismos. El lado negativo es que el valor de la información desde el punto de vista personal que estos objetos recogen, y que se puede correlacionar con otra que se encuentra ya en las redes sociales, hace que sea necesario extremar las medidas de seguridad y desarrollar rápidamente las leyes necesarias para proteger la privacidad de las personas y otorgarles el pleno derecho a ser los decisores del destino de dicha información.